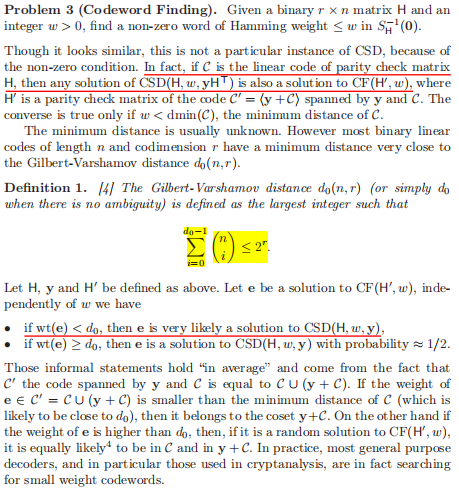

上述红色下划线处的结论,其根据是

推论1

这里的线性码下界定义本质跟

定理7一样,从校验矩阵H的所有列向量中,选取0个向量(即向量

0)生成的线性组合数 +

选取1个线性无关向量生成的线性组合数 + 选取2个无关向量生成的线性组合数 + … +

选取d

0-1个无关向量生成的线性组合数,不超过r个无关向量生成的线性组合总数。下面解释了红色下划线处的结论

参考文献

[1] 高等代数 丘维声

[2] Finite fields Rudolf Lidl Harald Niederreiter

[3] Post-Quantum Cryptography